近日,Qualys 威胁研究小组(TRU)披露了两项可链式利用的本地权限提升漏洞,首次揭示了攻击者如何从普通账户一步步直达 root 权限,对全球主流 Linux 发行版构成重大威胁。

第一个漏洞编号为 CVE‑2025‑6018,存在于 openSUSE Leap 15 与 SUSE Linux Enterprise 15 的 PAM(可插拔认证模块)配置中。该漏洞会错误地将任何本地登录(例如 SSH)用户视为 “allow_active” 用户,从而突破本应限制的权限边界。

第二个漏洞 CVE‑2025‑6019 位于 libblockdev 库中,可通过广泛预装的 udisks 守护进程触发。即便仅拥有 “allow_active” 权限,也能直接执行该漏洞,从而获得完整 root 控制。TRU 的概念验证已经成功在 Ubuntu、Debian、Fedora 和 openSUSE Leap 15 等平台上实现提权。

这一漏洞链的威胁性不仅在于其覆盖范围广——包括 Ubuntu、Fedora、Debian、openSUSE 在内的众多发行版都可受影响,还在于触发条件极低:攻击者只需拥有“allow_active”状态即可启动攻击。而 udisks 几乎在所有 Linux 系统中默认运行,从而进一步扩大了攻击面 。

Qualys 高级经理 Saeed Abbasi 明确警告:攻击者可以串联这些漏洞,以最小努力实现直接 root 访问。应将此视为关键且普遍的风险,立即应用安全补丁。

为应对威胁,Ubuntu 和其他发行版的安全团队已发布补丁。Canonical 建议管理员更新 libblockdev 与 udisks2 包,并建议修改 polkit 中 “org.freedesktop.udisks2.modify-device” 的策略,将 “allow_active” 改为 “auth_admin” 以提升设备操作验证要求。

总之,这两项漏洞共同构成了覆盖广泛、链式高效的本地提权威胁,若不及时修补,可能导致系统被攻击者完全掌控。因此,无论是企业运营环境还是个人开发平台,均应立即部署更新与策略加固,以阻断该漏洞链的利用路径。

站星网

为您推荐

如何选择更适合你的 Linux 发行版?

VS创建.NET Core项目使用Docker方式部署到Linux服务器

CentOS7部署发布.NET Core网站Ngnix安装配置图文教程

Kubernetes(k8s) Linux安装和配置

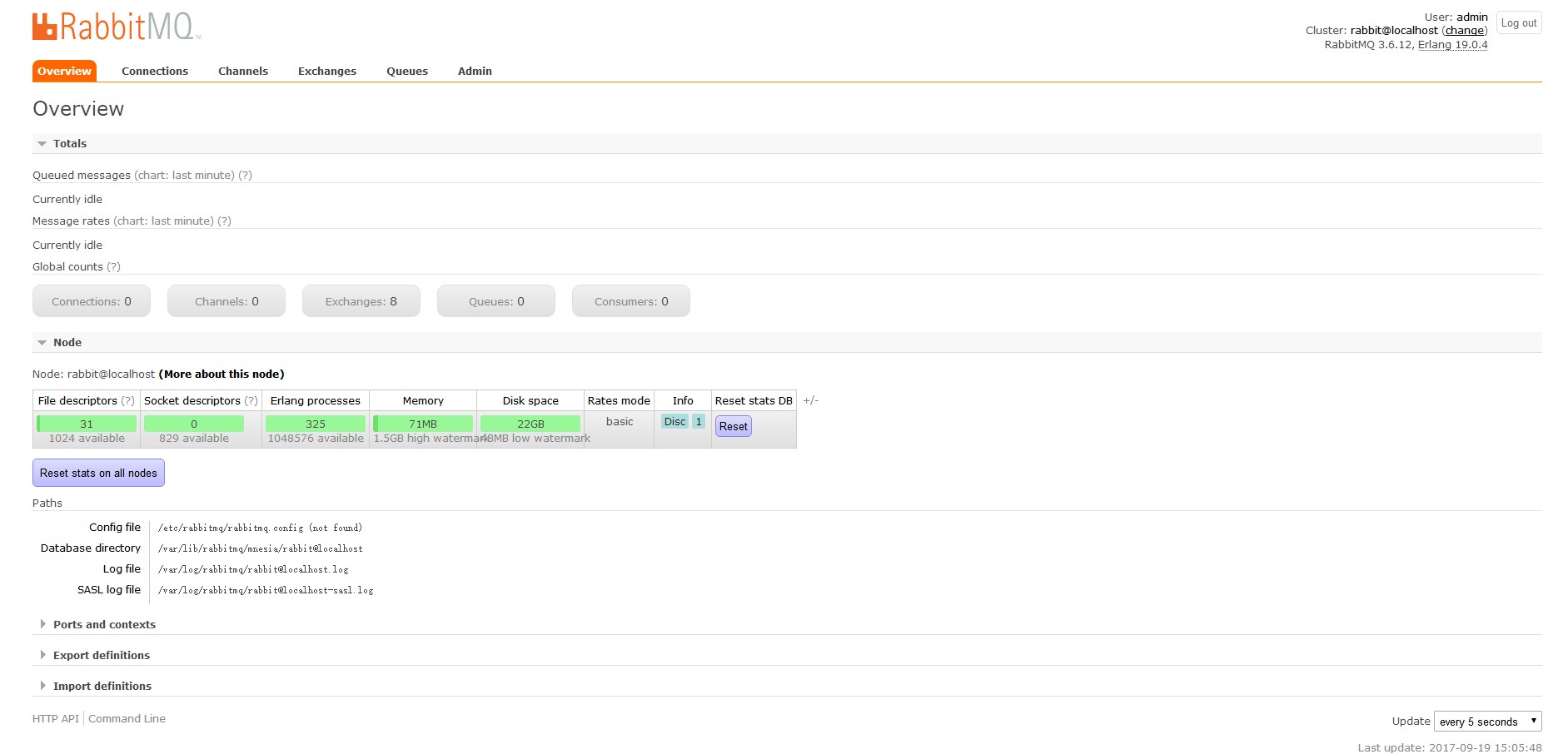

Linux下RabbitMQ安装和.NET Core使用RabbitMQ.Client操作

linux shell的几种截取字符串的方法

Linux sed命令关键字匹配文件中整行的任意字符然后替换整行

linux的Shell脚本中如何判断某个命令是否存在

Linux中date命令如何格式化输出需要的时间格式

使用Docker Wine Qemu KVM在Linux运行Windows应用

Debian Linux国内常用镜像源

CentOS7安装unzip解压工具命令使用方法